2021-09-23

2021-09-23

解决php中使用json_decode没有数据

2021-09-23

2021-09-23

解决php中使用json_decode没有数据

2021-09-20

2021-09-20

页面加载时增加loading效果

2021-09-18

2021-09-18

No input file specified的解决方法

2021-09-15

2021-09-15

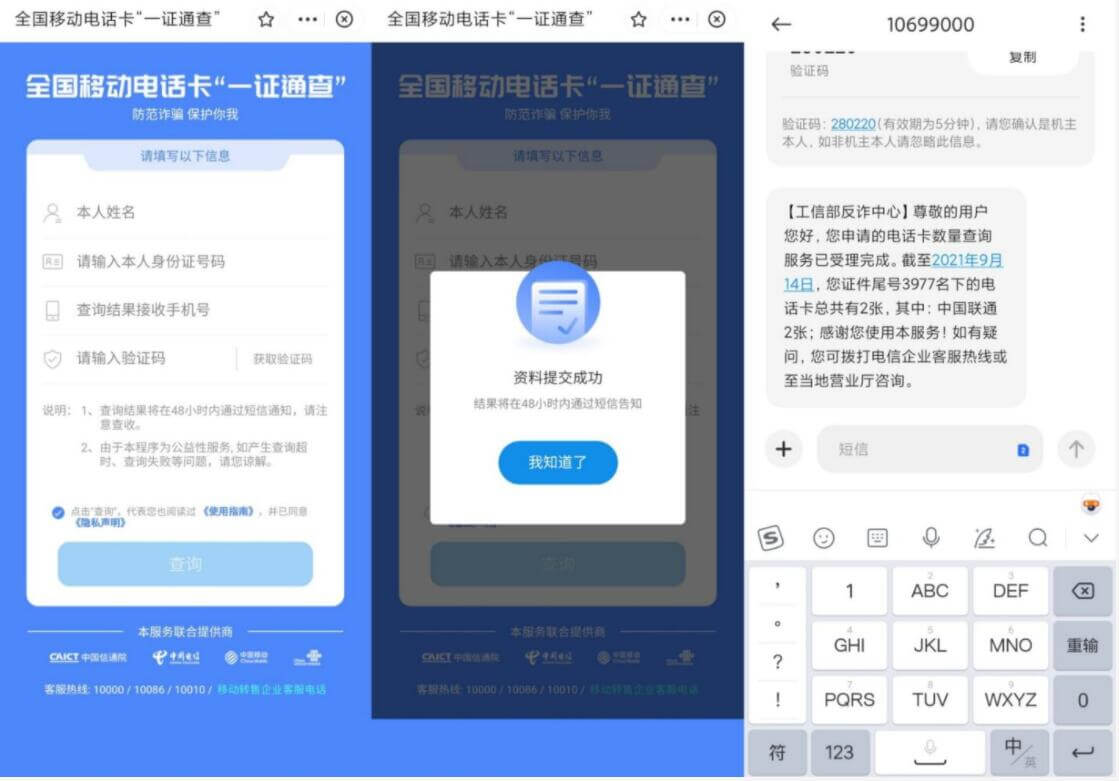

防止电信诈骗查询你名下有几张手机卡

2021-09-07

2021-09-07

PHP获取当前毫秒时间戳

2021-09-01

2021-09-01

解决V免签遇到刷新不出来的问题

2021-09-01

2021-09-01

session使用时卡死、session锁定导致并发阻塞解决办法

2021-08-14

2021-08-14

PHP防止SQL注入

2021-08-10

2021-08-10

判断当前页面是否在微信里打开

2021-08-05

2021-08-05

ThinkPHP防止sql注入